给大家介绍一个专门针对ARP防御的工具,用于检测内网中处于混杂模式下的机器,对于追踪ARP攻击源非常有效。

ARP攻击在局域网中很常见,对于被攻击的终端会出现IP地址冲突等问题,如果网关已经绑定了IP和MAC地址,查询起来还容易一些,否则在漫漫局域网主机中寻找攻击自己的黑手,的确有困难。

一般我们采取安装防火墙来查找攻击元凶,现在利用ARP detect可以直接找到攻击者以及可能参与攻击的对象。

实战操作:

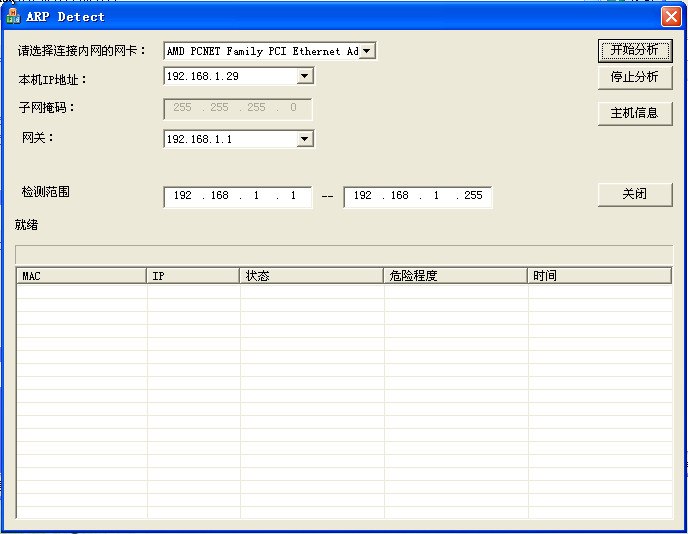

ARP detect默认启动后会自动识别网络参数,当然用户还是有必要进行深入设置。首先要选择好参与内网连接的网卡,这点非常重要,因为以后所有的嗅探工作都是基于选择的网卡进行的。然后检查IP地址、网关等参数。

需要提醒用户的是,检测范围根据网络内IP分布情况来设置,如果IP段不清楚,可以通过CMD下的ipconfig来查看网关和本机地址。不要加入过多无效IP,否则影响后期扫描工作。

一切就绪开始扫描,最终结果会在列表中显示。

接下来的工作就简单多了,让网络管理员多多注意结果中的可疑IP,精确打击目标。

当然我们介绍的方法对于寻找ARP的元凶有帮助,但如果希望杜绝ARP攻击,绑定IP和MAC是一个不错的选择。

- PC官方版

- 安卓官方手机版

- IOS官方手机版

马保国杀毒卫士1.0绿色版

马保国杀毒卫士1.0绿色版

云南农村信用网银助手2.0.15.709官方版

云南农村信用网银助手2.0.15.709官方版

AutoCAD Virus Cleaner(CAD杀毒软件)1.62 绿色版

AutoCAD Virus Cleaner(CAD杀毒软件)1.62 绿色版

Avast Pro Antivirus18.5.2342 简体中文高级版

Avast Pro Antivirus18.5.2342 简体中文高级版

瑞星之剑勒索病毒防御软件1.0.0.68 绿色版

瑞星之剑勒索病毒防御软件1.0.0.68 绿色版

Xshell后门查杀工具1.0 免费版

Xshell后门查杀工具1.0 免费版

Allcry解密工具1.0.0.1 免费版

Allcry解密工具1.0.0.1 免费版

Meltdown&Spectre检测工具1.0.0.1 免费版

Meltdown&Spectre检测工具1.0.0.1 免费版

小红伞Avira Antivirus Pro 201815.0.36.200 中文授权版(附证书地址)

小红伞Avira Antivirus Pro 201815.0.36.200 中文授权版(附证书地址)

ESET工作站防护高级版6.6.2078.5中文正式版

ESET工作站防护高级版6.6.2078.5中文正式版

3DMax病毒查杀脚本1.0 绿色免费版

3DMax病毒查杀脚本1.0 绿色免费版

Max杀毒卫士1.81 官方版

Max杀毒卫士1.81 官方版

3dmax病毒清理大师1.0 官方版

3dmax病毒清理大师1.0 官方版

电脑管家Globelmposter勒索病毒拦截查杀工具12.12 官方版

电脑管家Globelmposter勒索病毒拦截查杀工具12.12 官方版

360 Skygofree恶意软件查杀工具最新免费版

360 Skygofree恶意软件查杀工具最新免费版

360杀毒离线升级包171026安装版最新版

360杀毒离线升级包171026安装版最新版

ESET NOD32防病毒软件简体中文版v11.0.144.0正式版【附激活密钥】

ESET NOD32防病毒软件简体中文版v11.0.144.0正式版【附激活密钥】

BadRabbit勒索病毒查杀工具360最新版

BadRabbit勒索病毒查杀工具360最新版

Bad Rabbit勒索病毒360防护版安全版

Bad Rabbit勒索病毒360防护版安全版

坏兔子Bad Rabbit勒索病毒查杀修复工具正式版

坏兔子Bad Rabbit勒索病毒查杀修复工具正式版

坏兔子(Bad Rabbit)病毒查杀软件最新免费版

坏兔子(Bad Rabbit)病毒查杀软件最新免费版

金山毒霸电脑版15.2023.2.4.061900.1335 官方版

金山毒霸电脑版15.2023.2.4.061900.1335 官方版

瑞星杀毒软件V17官方版25.0.9.32 免费版

瑞星杀毒软件V17官方版25.0.9.32 免费版

江民速智版杀毒软件V19免费版

江民速智版杀毒软件V19免费版

2020卡巴斯基反病毒软件20.0.14.1085免费版

2020卡巴斯基反病毒软件20.0.14.1085免费版

火绒互联网安全软件5.0.25.8 官方版

火绒互联网安全软件5.0.25.8 官方版

金山毒霸木马专杀工具11.4.6 最新官方版

金山毒霸木马专杀工具11.4.6 最新官方版

360安全卫士U盘病毒专杀工具2.1 免费版

360安全卫士U盘病毒专杀工具2.1 免费版

德国小红伞杀毒软件(Avira AntiVir Personal)2020免费中文版

德国小红伞杀毒软件(Avira AntiVir Personal)2020免费中文版

360杀毒正式版5.0.0.8160 官方版64位

360杀毒正式版5.0.0.8160 官方版64位

U盘杀毒专家(USBKiller)3.22 官方单机版

U盘杀毒专家(USBKiller)3.22 官方单机版

大蜘蛛杀毒软件(Dr.Web)12.0 官方最新版

大蜘蛛杀毒软件(Dr.Web)12.0 官方最新版

熊猫烧香病毒专家V1.0 绿色中文版

熊猫烧香病毒专家V1.0 绿色中文版 u盘病毒专杀工具usbcleanerV6.0中文绿色免费

u盘病毒专杀工具usbcleanerV6.0中文绿色免费 srv病毒专杀工具(Symantec Ramnit Removal

srv病毒专杀工具(Symantec Ramnit Removal  Linux版360安全卫士3.0.0.71 官网正式版

Linux版360安全卫士3.0.0.71 官网正式版 360杀毒软件7.0.0.1030 官方版【32&64】

360杀毒软件7.0.0.1030 官方版【32&64】 360杀毒4.0.0.4033 单文件绿色版

360杀毒4.0.0.4033 单文件绿色版 mydocument病毒查杀软件1.0 最新版

mydocument病毒查杀软件1.0 最新版