最近一款新型的病毒再次席卷欧洲,乌克兰境内地铁、电力公司、电信公司等多个国家设施受到攻击,他是通过邮箱附件传播,为了防止这款病毒,小编为你带来Petya勒索病毒离线版免疫工具专业版,需要的话就来下载!

Petya勒索病毒离线版免疫工具防御方法

一是,下载“勒索病毒离线版免疫工具”。在另一台无重要文档的电脑上下载腾讯电脑管家的“勒索病毒离线版免疫工具”(以下简称“免疫工具”),并将“免疫工具”拷贝至安全的U盘或移动硬盘。如果出现系统不支持免疫工具的情况,用户可到微软官网下载补丁包。

二是,断网备份重要文档。如果电脑插了网线,则先拔掉网线;如果电脑通过路由器连接wifi,则先关闭路由器。随后再将电脑中的重要文档拷贝或移动至安全的硬盘或U盘。

三是,运行免疫工具,修复漏洞。首先拷贝U盘或移动硬盘里的“免疫工具”到电脑。待漏洞修复完成后,重启电脑,就可以正常上网了。

四、开启实时防护和文档守护者工具,预防变种攻击。下载腾讯电脑管家最新版,保持实时防护状态开启(默认已开启)。并打开电脑管家的文档守护者工具,自动备份重要文档。

此外,针对管理员用户,腾讯电脑管家建议如下:

一是,禁止接入层交换机PC网段之间135、139、445三个端口访问。

二是,要求所有员工按照上述1-4步修复漏洞

三是,使用“管理员助手”确认员工电脑漏洞是否修复

命令行:MS_17_010_Scan.exe 192.168.164.128

Petya勒索病毒是什么

据Twitter爆料,乌克兰政府机构遭大规模攻击,其中乌克兰副总理的电脑均遭受攻击,目前已经确认该病毒为Petya勒索病毒。腾讯安全反病毒实验室旗下的哈勃分析系统对收集到的病毒样本进行了分析,并已确认病毒样本通过永恒之蓝传播。根据病毒的恶意行为,哈勃识别此病毒并判定为高度风险。

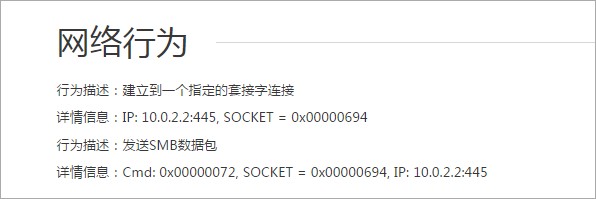

根据分析结果,病毒样本运行之后,会枚举内网中的电脑,并尝试在445等端口使用SMB协议进行连接。

深入分析发现,病毒连接时使用的是“永恒之蓝”(EternalBlue)漏洞,此漏洞在之前的WannaCry勒索病毒中也被使用,是造成WannaCry全球快速爆发的重要原因之一,此次Petya勒索病毒也借助此漏洞达到了快速传播的目的。

同时,病毒会修改系统的MBR引导扇区,当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,执行加密等恶意操作。

电脑重启后,会显示一个伪装的界面,此界面实际上是病毒显示的,界面上假称正在进行磁盘扫描,实际上正在对磁盘数据进行加密操作。

当加密完成后,病毒才露出真正的嘴脸,要求受害者支付价值300美元的比特币之后,才会回复解密密钥。

- PC官方版

- 安卓官方手机版

- IOS官方手机版

马保国杀毒卫士1.0绿色版

马保国杀毒卫士1.0绿色版

云南农村信用网银助手2.0.15.709官方版

云南农村信用网银助手2.0.15.709官方版

AutoCAD Virus Cleaner(CAD杀毒软件)1.62 绿色版

AutoCAD Virus Cleaner(CAD杀毒软件)1.62 绿色版

Avast Pro Antivirus18.5.2342 简体中文高级版

Avast Pro Antivirus18.5.2342 简体中文高级版

瑞星之剑勒索病毒防御软件1.0.0.68 绿色版

瑞星之剑勒索病毒防御软件1.0.0.68 绿色版

Xshell后门查杀工具1.0 免费版

Xshell后门查杀工具1.0 免费版

Allcry解密工具1.0.0.1 免费版

Allcry解密工具1.0.0.1 免费版

Meltdown&Spectre检测工具1.0.0.1 免费版

Meltdown&Spectre检测工具1.0.0.1 免费版

小红伞Avira Antivirus Pro 201815.0.36.200 中文授权版(附证书地址)

小红伞Avira Antivirus Pro 201815.0.36.200 中文授权版(附证书地址)

ESET工作站防护高级版6.6.2078.5中文正式版

ESET工作站防护高级版6.6.2078.5中文正式版

3DMax病毒查杀脚本1.0 绿色免费版

3DMax病毒查杀脚本1.0 绿色免费版

Max杀毒卫士1.81 官方版

Max杀毒卫士1.81 官方版

3dmax病毒清理大师1.0 官方版

3dmax病毒清理大师1.0 官方版

电脑管家Globelmposter勒索病毒拦截查杀工具12.12 官方版

电脑管家Globelmposter勒索病毒拦截查杀工具12.12 官方版

360 Skygofree恶意软件查杀工具最新免费版

360 Skygofree恶意软件查杀工具最新免费版

360杀毒离线升级包171026安装版最新版

360杀毒离线升级包171026安装版最新版

ESET NOD32防病毒软件简体中文版v11.0.144.0正式版【附激活密钥】

ESET NOD32防病毒软件简体中文版v11.0.144.0正式版【附激活密钥】

BadRabbit勒索病毒查杀工具360最新版

BadRabbit勒索病毒查杀工具360最新版

Bad Rabbit勒索病毒360防护版安全版

Bad Rabbit勒索病毒360防护版安全版

坏兔子Bad Rabbit勒索病毒查杀修复工具正式版

坏兔子Bad Rabbit勒索病毒查杀修复工具正式版

坏兔子(Bad Rabbit)病毒查杀软件最新免费版

坏兔子(Bad Rabbit)病毒查杀软件最新免费版

金山毒霸电脑版15.2023.2.4.061900.1335 官方版

金山毒霸电脑版15.2023.2.4.061900.1335 官方版

瑞星杀毒软件V17官方版25.0.9.32 免费版

瑞星杀毒软件V17官方版25.0.9.32 免费版

江民速智版杀毒软件V19免费版

江民速智版杀毒软件V19免费版

2020卡巴斯基反病毒软件20.0.14.1085免费版

2020卡巴斯基反病毒软件20.0.14.1085免费版

火绒互联网安全软件5.0.25.8 官方版

火绒互联网安全软件5.0.25.8 官方版

金山毒霸木马专杀工具11.4.6 最新官方版

金山毒霸木马专杀工具11.4.6 最新官方版

360安全卫士U盘病毒专杀工具2.1 免费版

360安全卫士U盘病毒专杀工具2.1 免费版

德国小红伞杀毒软件(Avira AntiVir Personal)2020免费中文版

德国小红伞杀毒软件(Avira AntiVir Personal)2020免费中文版

360杀毒正式版5.0.0.8160 官方版64位

360杀毒正式版5.0.0.8160 官方版64位

U盘杀毒专家(USBKiller)3.22 官方单机版

U盘杀毒专家(USBKiller)3.22 官方单机版

大蜘蛛杀毒软件(Dr.Web)12.0 官方最新版

大蜘蛛杀毒软件(Dr.Web)12.0 官方最新版

熊猫烧香病毒专家V1.0 绿色中文版

熊猫烧香病毒专家V1.0 绿色中文版 u盘病毒专杀工具usbcleanerV6.0中文绿色免费

u盘病毒专杀工具usbcleanerV6.0中文绿色免费 srv病毒专杀工具(Symantec Ramnit Removal

srv病毒专杀工具(Symantec Ramnit Removal  Linux版360安全卫士3.0.0.71 官网正式版

Linux版360安全卫士3.0.0.71 官网正式版 360杀毒软件7.0.0.1030 官方版【32&64】

360杀毒软件7.0.0.1030 官方版【32&64】 arp病毒检测工具(ARP Detect)v1.0 绿色版

arp病毒检测工具(ARP Detect)v1.0 绿色版 360杀毒4.0.0.4033 单文件绿色版

360杀毒4.0.0.4033 单文件绿色版 mydocument病毒查杀软件1.0 最新版

mydocument病毒查杀软件1.0 最新版