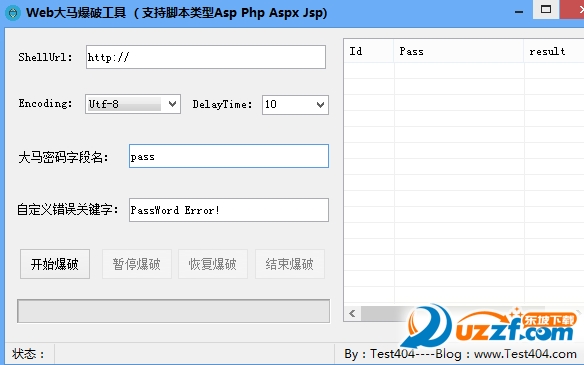

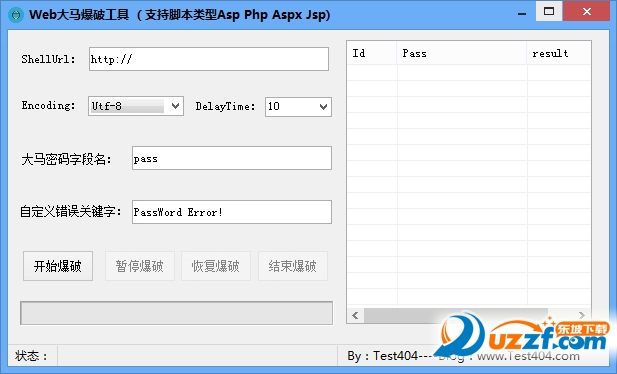

Web大马爆破工具是一个绿色免费的webshell暴力密码工具,它支持asp、php、aspx和jsp功能,使用简单,功能强大,需要的欢迎下载!

功能介绍

速度快

支持python 2.x和python 3.x

支持读取大密码字典文件。

支持删除大密码字典文件的重复密码。

支持Web服务的自动检测。

支持强力批量webshell urls密码。

支持自动伪造请求头。

目前支持php,jsp,asp,aspx webshell。

web破解参考方法

那么换一个思路,利用后台可以抓包备份的漏洞,把这个webshell被分为任意可下载的文件,如doc,rar,zip等。

好了,好戏开场,fiddler2上场,进行断点设置,befor requests。备份数据库,抓包改包:

a.asp是那个webshell。这里有个小插曲,本来后台路径是admin,那么“..”就代表上一级目录,我这届省略“..”然后写后面的路径,页面竟然返回错误,非要从admin返回到上一级再到admin目录才会成功,这个后台怎么这么绕呢?哪位大牛来解释一下啊?好了,可以看到备份的upfiles/e/目录下出现了目标doc文件:

好了下载到本地打开看看,直接doc后缀也能看,不用改为txt。

行了,大牛的webshell拿到了,让你你得瑟,哼!

好了,总结一下这种拿大牛webshell方法,利用数据库备份,将要备份的数据库路径通过抓包改为webshell的路径,备份到的路径就随便了,不过后缀要改为doc等可以下载的文件后缀,不要再改为asa,asp什么的,然后下载到本地看源代码,就ok了~

Web大马爆破工具正式版1.0 最新版

Web大马爆破工具正式版1.0 最新版

JetBrains2022激活工具通用版免费下载

JetBrains2022激活工具通用版免费下载

阿里旺旺(9.11.00C)买家版一键绿化补丁

阿里旺旺(9.11.00C)买家版一键绿化补丁

adobe全家桶小药丸破解软件2.7 最新版

adobe全家桶小药丸破解软件2.7 最新版

安卓锁屏密码解锁工具(安卓手机一键解锁工具)2.0.1 破解版

安卓锁屏密码解锁工具(安卓手机一键解锁工具)2.0.1 破解版

狂风VB语言汉化王V0.98 中文免费版

狂风VB语言汉化王V0.98 中文免费版

狂风汉化百宝箱2.00a 简体中文版

狂风汉化百宝箱2.00a 简体中文版

unity2018正版修改工具for 32位/64位

unity2018正版修改工具for 32位/64位

Unity2017正版补丁1.0 单文件绿色版

Unity2017正版补丁1.0 单文件绿色版

2014天正过期补丁(天正结构2014过期补丁)32位/64位

2014天正过期补丁(天正结构2014过期补丁)32位/64位

Root Tools (Apk文件修改工具)

Root Tools (Apk文件修改工具)

VMware14激活工具1.0.1 免费版

VMware14激活工具1.0.1 免费版

易语言v5.8破解补丁+源码免费下载

易语言v5.8破解补丁+源码免费下载

Keil Generic KeygenEDGE 注册生成器 uvision4

Keil Generic KeygenEDGE 注册生成器 uvision4

小兴万能网吧破解器1.0.0绿色免费版

小兴万能网吧破解器1.0.0绿色免费版

Maxprog FTP Disk注册机1.0 中文免费版(主编亲测可用)

Maxprog FTP Disk注册机1.0 中文免费版(主编亲测可用)

RS FAT Recovery注册机

RS FAT Recovery注册机

UltraEdit 21.30注册机

UltraEdit 21.30注册机

solidworks 2009破解工具绿色免费版【64&32位】

solidworks 2009破解工具绿色免费版【64&32位】

大学生在线答题助手Ver1.0最新版

大学生在线答题助手Ver1.0最新版

果核绿化卸载工具制作器1.0b4 中文免费版

果核绿化卸载工具制作器1.0b4 中文免费版

辰某软件修改工具箱1.1 中文最新版

辰某软件修改工具箱1.1 中文最新版

电脑软件秘钥浏览器(Nsasoft Product Key Explorer)4.2.1.0 破解版

电脑软件秘钥浏览器(Nsasoft Product Key Explorer)4.2.1.0 破解版

自定义时间戳工具1.0 中文绿色版

自定义时间戳工具1.0 中文绿色版

GPPLTE解锁助手修改版(仅限iOS 9使用)

GPPLTE解锁助手修改版(仅限iOS 9使用)

手机破解程序(Virtuous Ten Studio)3.6.30 一键安装版

手机破解程序(Virtuous Ten Studio)3.6.30 一键安装版

PHP代码加密工具Xend3.10 旗舰版

PHP代码加密工具Xend3.10 旗舰版

office2010激活工具2.2.3 绿色免费版

office2010激活工具2.2.3 绿色免费版 cad2007注册机下载

cad2007注册机下载 吾爱破解工具包3.0 整合版【支持win10】

吾爱破解工具包3.0 整合版【支持win10】 coreldraw 2017破解工具免费版【附官方本体

coreldraw 2017破解工具免费版【附官方本体 RESEditor汉化工具(资源编辑器)5.8 汉化绿色

RESEditor汉化工具(资源编辑器)5.8 汉化绿色 西门子s7200pou密码破解补丁免口令版[SP3-S

西门子s7200pou密码破解补丁免口令版[SP3-S ARAR密码破解软件1.2 绿色汉化完整版

ARAR密码破解软件1.2 绿色汉化完整版 台达DVP-EH/ES/SV等全系列PLC解密软件v3.2

台达DVP-EH/ES/SV等全系列PLC解密软件v3.2  会声会影x8注册机(附中文版下载地址及序列号

会声会影x8注册机(附中文版下载地址及序列号