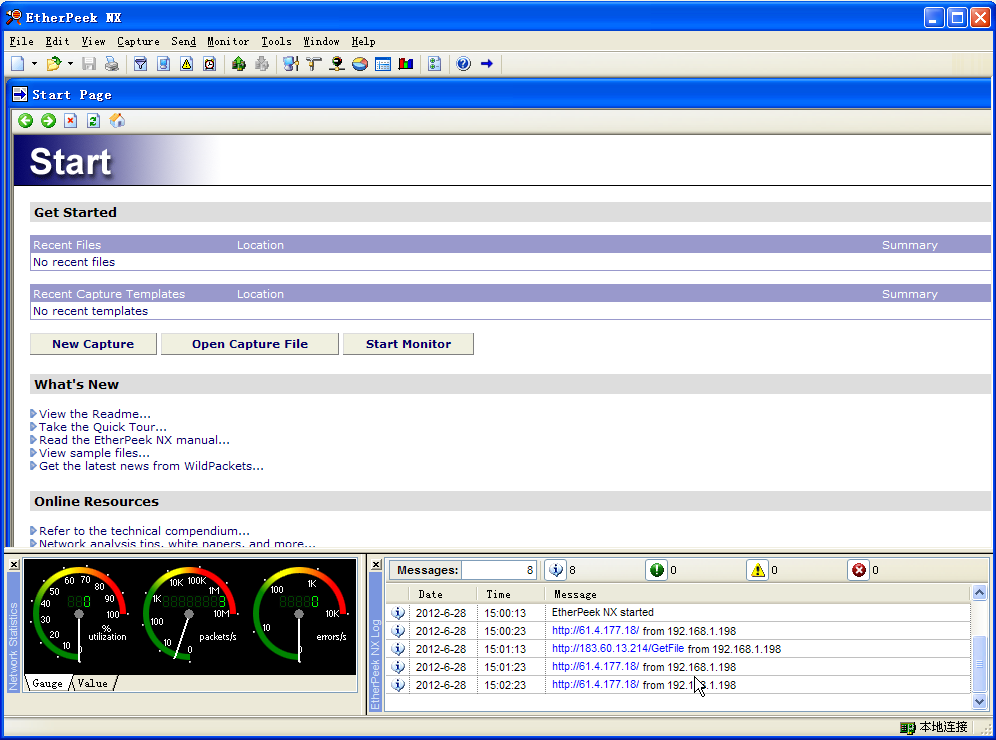

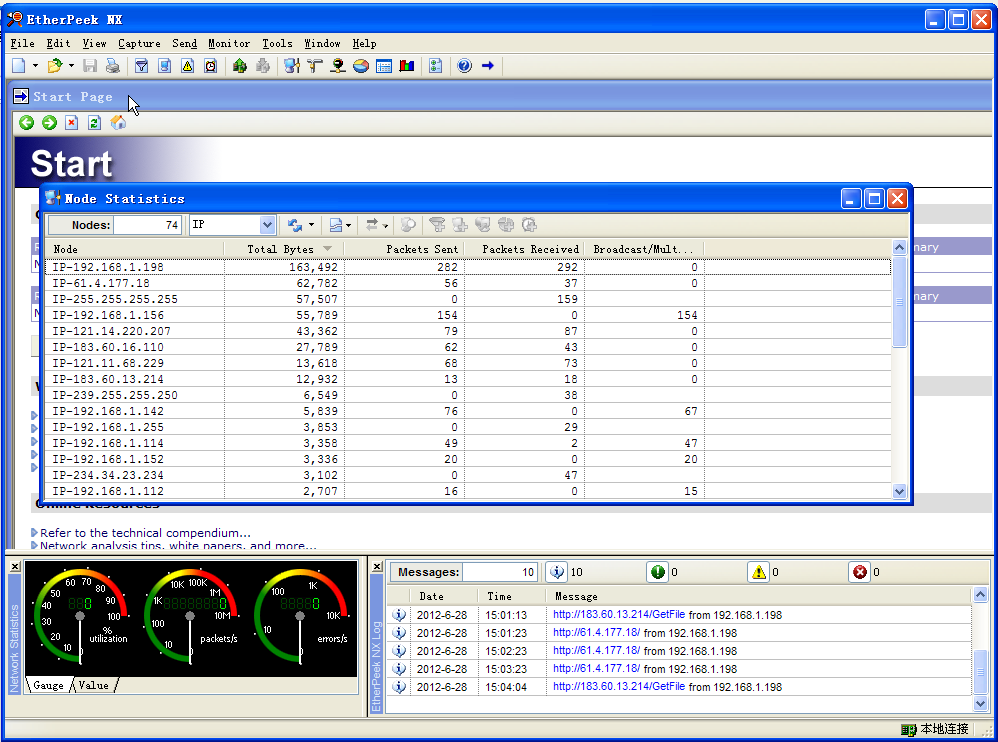

网络监听是利用计算机的网络接口截获目的地为其他计算机的数据报文的一种工具。EtherPeek NX是比较常用也是功能比较强的一种。

EtherPeek NX软件评估及分析整个OSI七层的架构。

解析每个封包及即时的监视网路的各种状态,包含各个网络结点及网络架构的问题。

问题的自动识别能对其发生的问题提供说明及解决方案,并可以追踪36种以上的网络状况,及提供Latency及Throughput解析。

还能将网络上的所有结点沟通的状态以图形的方式完全显示出来。它的显示方式让管理者能非常容易的了解网络目前的状况。

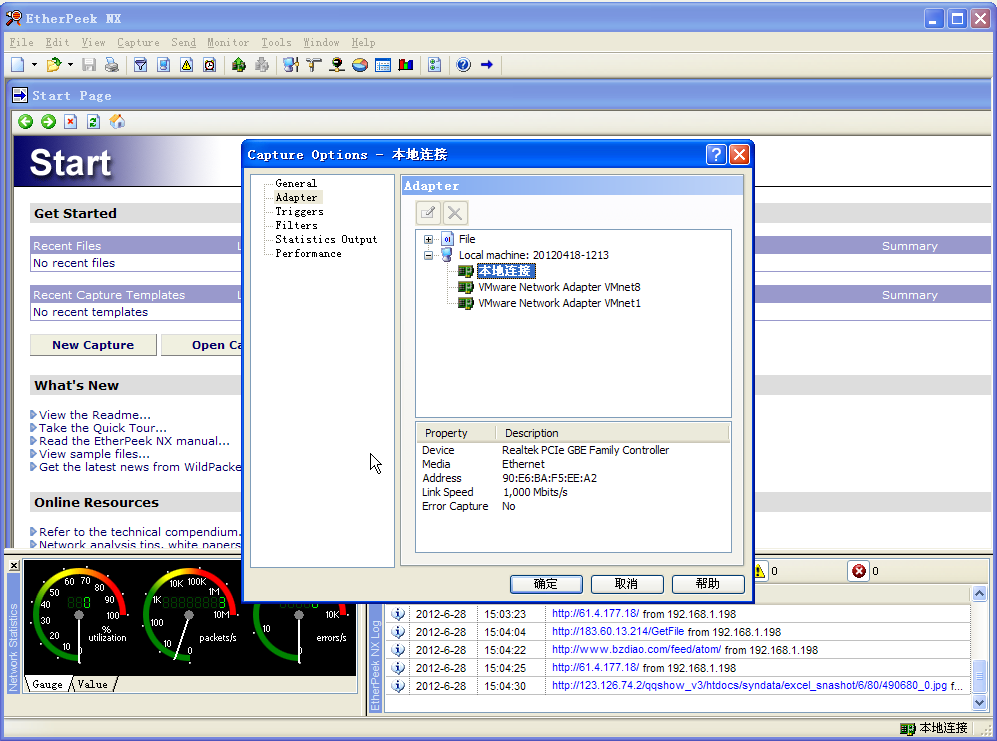

EtherPeek NX能接收局域网中的所有数据,并能对数据进行分析,那么我们可以利用它来进行网络上数据的分析和侦察,找出网络中非法数据,并对它作出有效的控制。下面就以网络工具软件NetRobocop(网络执法官)为例来用EtherPeek NX对它的数据包进行分析。

NetRobocop这个软件用于管理局域网,它可以获取每个IP地址和MAC地址的对应表,也能反映网络用户的连接状况,可以限定各机器(包括计算机和指定了IP的网络设备)所用的IP、上网时段,以及阻止未经登记的计算机与网络连接,记录与网络连接的各机器的上网时间。但是它一旦被人非法使用就会造成网络的混乱,而且NetRobocop这个工具软件也没有公布它的原理,用EtherPeek NX对它数据包的分析也能了解一下这个软件的原理。

以下使用了局域网中三台计算机,分别是:

计算机A IP地址192.168.11.1 MAC地址 00-e0-4c-3c-0f-14

计算机B IP地址192.168.11.2 MAC地址 00-e0-4c-02-88-24

计算机C IP地址192.168.11.3 MAC地址 00-e0-4c-3c-05-20

其中在计算机C上安装了NetRobocop软件和EtherPeek NX软件。

在没有运行NetRobocop的正常网络情况下,我们查询计算机A和B的ARP缓存表如下:

计算机A上 C:\WINDOWS\Desktop>arp -a

Interface: 192.168.11.1 on Interface 0x1000002

Internet Address Physical Address Type

192.168.11.2 00-e0-4c-3b-f0-46 dynamic

192.168.11.3 00-e0-4c-3c-05-20 dynamic

计算机B上 C:\WINDOWS\Desktop>arp -a

Interface: 192.168.11.2 on Interface 0x1000002

Internet Address Physical Address Type

192.168.11.1 00-e0-4c-3c-0f-14 dynamic

192.168.11.3 00-e0-4c-3c-05-20 dynamic

在运行了NetRobocop后,它会列出所有设定IP地址网段内连网的计算机,显示了包括该计算机的IP地址、MAC地址、计算机名字、上线时间及网卡型号等信息。在没有对其他用户限制权限时,通过EtherPeek NX的Capture功能获取数据进行分析可以看到,NetRobocop是通过不停的向网络上发送某个网段内的所有IP地址的ARP请求数据,询问对方计算机的MAC地址,每台计算机在收到这个ARP请求数据后就返回一个ARP响应数据,返回给发送方自己的MAC地址,对这个正常的ARP响应数据分析显示它的信息如下(计算机B发送给计算机C的ARP响应):

Flags: 0x00

Status: 0x00

Packet Length:64 / 数据包长度

Timestamp: 11:04:07.168000 09/25/2003

Ethernet Header

Destination: 00:E0:4C:3C:05:20 / 目标MAC地址

Source: 00:E0:4C:3B:F0:46 / 源MAC地址

Protocol Type: 0x0806 IP ARP / 协议类型

ARP - Address Resolution Protocol

Hardware: 1 Ethernet (10Mb)

Protocol: 0x0800 IP

Hardware Address Length:6

Protocol Address Length:4

Operation: 2 ARP Response / ARP响应

Sender Hardware Address:00:E0:4C:3B:F0:46 / 发送方MAC地址

Sender Internet Address:192.168.11.2 / 发送方IP地址

Target Hardware Address:00:E0:4C:3C:05:20 / 接收方MAC地址

Target Internet Address:192.168.11.3 / 接收方IP地址

Extra bytes

Number of bytes:

................ 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

.. 00 00 / 填充数据

FCS - Frame Check Sequence

FCS (Calculated): 0xDEC47B2A / 校验和

这时候的网络充满了ARP请求数据和ARP响应数据,这些数据占用了很大的网络带宽,降低了网络的流量和利用率,不管你是通过Capture获取数据的方式来分析或者利用EtherPeek NX的协议类型数据分析或者流量分析都可以看出。

- PC官方版

- 安卓官方手机版

- IOS官方手机版

鲜牛网游加速器4.6.6.2 电脑版

鲜牛网游加速器4.6.6.2 电脑版

cFosSpeed破解版12.50.2525 中文免费版

cFosSpeed破解版12.50.2525 中文免费版

奇游电竞加速器6.4.3 官方最新版

奇游电竞加速器6.4.3 官方最新版

网易UU网游加速器(可免费加速steam)4.45.0 官方最新版

网易UU网游加速器(可免费加速steam)4.45.0 官方最新版

besttrace电脑版3.9.1.0 官方版

besttrace电脑版3.9.1.0 官方版

谷歌访问助手(Google Helper插件)2.6.2 官方版

谷歌访问助手(Google Helper插件)2.6.2 官方版

speedtest网络测速软件1.8.156.1 单文件版

speedtest网络测速软件1.8.156.1 单文件版

systemview通信系统仿真软件5.0 免费版

systemview通信系统仿真软件5.0 免费版

Windows U-Finder2.1.4 厂商免费版

Windows U-Finder2.1.4 厂商免费版

水星MWU300T WPS安装程序1.0 官方安装版

水星MWU300T WPS安装程序1.0 官方安装版

绿联HDMI矩阵 RS232上位机软件1.10.01 绿色官方版

绿联HDMI矩阵 RS232上位机软件1.10.01 绿色官方版

绿联云智能云存储pc版2.4.0.1915 一键安装版

绿联云智能云存储pc版2.4.0.1915 一键安装版

cFosSpeed网络流量优化软件12.00.2512 免序列号去试用限制版

cFosSpeed网络流量优化软件12.00.2512 免序列号去试用限制版

IP监测微信提醒工具(IPMonitor)2.0 免费版

IP监测微信提醒工具(IPMonitor)2.0 免费版

新华三模拟器HCL2.1.2 最新版

新华三模拟器HCL2.1.2 最新版

佛山职业技术学院校园网登录软件0.2 破解版

佛山职业技术学院校园网登录软件0.2 破解版

局域网ip自动分配工具(运维/技术人员IP配置工具)1.1 单文件免费版

局域网ip自动分配工具(运维/技术人员IP配置工具)1.1 单文件免费版

联想网课助手2.1.2 中文免费版

联想网课助手2.1.2 中文免费版

Exchang恢复软件(Shoviv Exchange Recovery Manager)19.11 英文特别版

Exchang恢复软件(Shoviv Exchange Recovery Manager)19.11 英文特别版

Win10热点开机自启工具1.0 中文免费版

Win10热点开机自启工具1.0 中文免费版

HS8145C5获取超级密码工具集合3 in 1 中文免费版

HS8145C5获取超级密码工具集合3 in 1 中文免费版

腾讯微云pc版5.2.1282 官方最新版

腾讯微云pc版5.2.1282 官方最新版

爱站工具包(爱站seo工具包)1.11.25.0 最新破解版

爱站工具包(爱站seo工具包)1.11.25.0 最新破解版

电信宽带上网助手9.5.2101.1318 官方版

电信宽带上网助手9.5.2101.1318 官方版

猎豹免费wifi电脑版5.1 校园版

猎豹免费wifi电脑版5.1 校园版

联想滑块验证助手1.1 单文件免费版

联想滑块验证助手1.1 单文件免费版

指定硬件厂商MAC地址生成工具1.0 中文免费版

指定硬件厂商MAC地址生成工具1.0 中文免费版

ER系列路由器ISP数据库文件1.6版本

ER系列路由器ISP数据库文件1.6版本

TP-LINK Web网管交换机客户端应用程序1.0.3 官网免费版

TP-LINK Web网管交换机客户端应用程序1.0.3 官网免费版

华为配置加解密工具1.0 简体中文版

华为配置加解密工具1.0 简体中文版

全新 NETGEAR 网件精灵2.4.62 官方中文版

全新 NETGEAR 网件精灵2.4.62 官方中文版

360随身wifi软件pc端

360随身wifi软件pc端

快牙电脑版2.8.0.0 官方最新版

快牙电脑版2.8.0.0 官方最新版

爱微帮媒体版客户端2.16 官方最新版

爱微帮媒体版客户端2.16 官方最新版

蒲公英WiFi电脑端2.0.3官方版

蒲公英WiFi电脑端2.0.3官方版

WiFi共享大师3.0.0.6 官方最新版

WiFi共享大师3.0.0.6 官方最新版

360三代抢票神器(360抢票王软件)8.1.1.156官方正式版【2017】

360三代抢票神器(360抢票王软件)8.1.1.156官方正式版【2017】

青青草原WiFi电脑版5.2 免费版

青青草原WiFi电脑版5.2 免费版

TFTP全自动智能路由刷固件软件1.688 官网最

TFTP全自动智能路由刷固件软件1.688 官网最 IP管理专家(局域网管理工具)V4.0 简体中文版

IP管理专家(局域网管理工具)V4.0 简体中文版 内网地址检测工具(局域网地址检测器)1.6 中

内网地址检测工具(局域网地址检测器)1.6 中 淘宝图片抓取工具1.1 绿色免费版 【2015】

淘宝图片抓取工具1.1 绿色免费版 【2015】 种子搜索神器(p2psearcher)7.0.8 绿色免安

种子搜索神器(p2psearcher)7.0.8 绿色免安 HCE300系列磁卡写卡软件2.3 中文免费版

HCE300系列磁卡写卡软件2.3 中文免费版 万能搜索器(能搜索百度屏蔽的资源)中文绿色

万能搜索器(能搜索百度屏蔽的资源)中文绿色 伽卡他卡学生端终结者1.0 绿色版

伽卡他卡学生端终结者1.0 绿色版 华为ONT维修使能工具2.0 简体中文免费版

华为ONT维修使能工具2.0 简体中文免费版