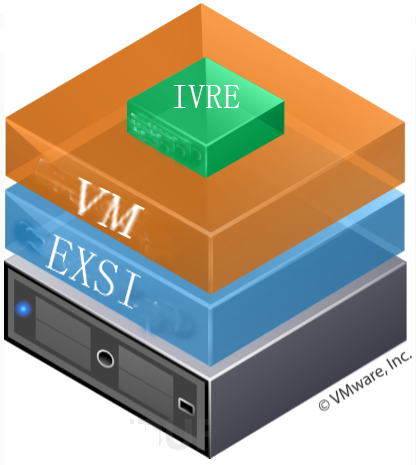

IVRE是一个开源版网络侦查框架,其功能类似于国内网络空间搜索引擎ZoomEye(钟馗之眼),它包括两个基于p0f和Bro的被动侦查模块和一个基于Nmap&Zmap的主动侦查模块,小编这里简单的为大家介绍下IVRE项目的安装、部署和配置,让大家更好的学习IVRE项目。

IVRE 基本功能介绍

扫描

IVRE包括运行Nmap工具对目标像一个网络或一个地址范围,整个国家,一个特定的作为,或者完整的IPv4地址空间连接。

它可以使用Zmap快速提前扫描,收集信息从网络流量使用兄弟& p0f(被动)。

浏览

使用CLI工具,Python API或Web界面来浏览扫描结果。

过滤器,寻找特定的服务或脆弱的版本中,在一个特定国家或网络,快速访问到之前的结果为一个特定的主机,等等。

分析

充分利用你的扫描结果确定主机和遇到的情况类似。

寻找最(至少)常见的港口,服务或产品,得到一个快速概述地址空间的“热图”

Docker下IVRE 搭建方法

1、运行环境

Ubuntu Server 14.4 64位

Docker

IVRE

2、安装Docker

参考:http://www.cnblogs.com/MicroTeam/p/see-docker-run-in-debian-with-aliyun-ecs.html

3、IVRE运行和停止

查看docker有那些容器,命令:

docker ps –a

开启IVRE分三步,

第一步要开启database server,命令:

sudo docker start ivredb

第二步开启web,命令:

sudo docker start ivreweb

第三步开启客户端,命令:

sudo docker start ivreclient

然后通过attach命令进入ivreclient

sudo docker attach ivreclient

4、IVRE扫描并导入数据

通过attach命令进入ivreclient

sudo docker attach ivreclient

执行命令:

root@881486651a32:/$ runscans --routable --limit 1000 --output=XMLFork

上面这条命令将对互联网上1000个随机主机进行标准扫描,开启13个nmap进程。

界面展示:

5、安装出错解决

安装IVRE成功后,通过attach命令进入ivreclient后。可能出现缺少ipdata、runscans和nmap2db等命令现象。

解决方法如下:

通过attach命令进入ivreclient

sudo docker attach ivreclient

安装curl

root@881486651a32:/$ apt-get install crul

安装unzip

root@881486651a32:/$ apt-get install unzip

利用curl命令将IVRE项目里的bin目录下所有文件下载到Docker容器里:

root@881486651a32:/$ tmp

root@881486651a32:/$ curl –O http://hackliu.com/bin.zip

root@881486651a32:/$ cd /

将bin.zip解压到/usr/bin目录

root@881486651a32:/$ unzip /tmp/bin.zip –d /usr/

为下载的文件添加执行权限:

root@881486651a32:/$ chmod + x analyzercli

root@881486651a32:/$ chmod + x getmoduli

root@881486651a32:/$ chmod + x httpd-ivre

root@881486651a32:/$ chmod + x ipdata

root@881486651a32:/$ chmod + x ipinfo

root@881486651a32:/$ chmod + x ipinfohost

root@881486651a32:/$ chmod + x nmap2db

root@881486651a32:/$ chmod + x p0f2db

root@881486651a32:/$ chmod + x passiverecon2db

root@881486651a32:/$ chmod + x passivereconworker

root@881486651a32:/$ chmod + x plotdb

root@881486651a32:/$ chmod + x runscans

root@881486651a32:/$ chmod + x runscans-agent

root@881486651a32:/$ chmod + x runscans-agentdb

root@881486651a32:/$ chmod + x scancli

root@881486651a32:/$ chmod + x scanstatus

- PC官方版

- 安卓官方手机版

- IOS官方手机版

Apifox(Api调试管理工具)2.1.29.1 绿色版

Apifox(Api调试管理工具)2.1.29.1 绿色版

小乌龟代码管理工具(TortoiseGit)2.13.0.1 中文免费版

小乌龟代码管理工具(TortoiseGit)2.13.0.1 中文免费版

SoapUI破解版5.7.0 最新版

SoapUI破解版5.7.0 最新版

小皮面板(phpstudy)8.1.1.3 官方最新版

小皮面板(phpstudy)8.1.1.3 官方最新版

Ruby3.0(ruby运行环境)3.0.2 官方版

Ruby3.0(ruby运行环境)3.0.2 官方版

gcc编译器( MinGW-w64 9.0.0绿色版)免费下载

gcc编译器( MinGW-w64 9.0.0绿色版)免费下载

宝玉编辑助手0.0.05新版

宝玉编辑助手0.0.05新版

火花编程软件2.7.2 官方pc版

火花编程软件2.7.2 官方pc版

猿编程少儿班客户端3.1.1 官方版

猿编程少儿班客户端3.1.1 官方版

Restorator 2009中文版单文件汉化版

Restorator 2009中文版单文件汉化版

十六进制阅读小工具

十六进制阅读小工具

IT码农工具软件1.0 中文免费版

IT码农工具软件1.0 中文免费版

Postman Canary(网页调试软件)官方版7.32.0绿色免费版

Postman Canary(网页调试软件)官方版7.32.0绿色免费版

大耳猴少儿编程客户端1.1.2 官方免费版

大耳猴少儿编程客户端1.1.2 官方免费版

excel批量sql语句(通过excel构建sql工具)1.0 免费版

excel批量sql语句(通过excel构建sql工具)1.0 免费版

软件添加弹窗和网址工具1.0 中文免费版

软件添加弹窗和网址工具1.0 中文免费版

天霸编程助手2.1 单文件中文版

天霸编程助手2.1 单文件中文版

ida pro 中文破解版(反编译工具)7.0 永乐汉化版64位

ida pro 中文破解版(反编译工具)7.0 永乐汉化版64位

VBA代码助手3.3.3.1官方版

VBA代码助手3.3.3.1官方版

JDK 12 linux版for 64位

JDK 12 linux版for 64位

Samba(完全支持Python 3)4.10 官方最新版

Samba(完全支持Python 3)4.10 官方最新版

猿编程电脑端3.9.1.347 官方PC版

猿编程电脑端3.9.1.347 官方PC版

蒲公英 Android SDKV4.1.11 官方最新版

蒲公英 Android SDKV4.1.11 官方最新版

蒲公英iOS SDK2.8.9.1 官方最新版

蒲公英iOS SDK2.8.9.1 官方最新版

WxPython中文可视化编辑器1.2 简体中文免费版

WxPython中文可视化编辑器1.2 简体中文免费版

Python代码生成器1.0 中文免费版

Python代码生成器1.0 中文免费版

C语言代码实例助手1.0 免费版

C语言代码实例助手1.0 免费版

notepad++7.8.2 中文免费版

notepad++7.8.2 中文免费版

wpe pro Alpha 0.9a 中文绿色版

wpe pro Alpha 0.9a 中文绿色版

系统自带的命令行帮助文件(ntcmds.chm)chm格

系统自带的命令行帮助文件(ntcmds.chm)chm格 Excel转换XML工具1.0 免费版

Excel转换XML工具1.0 免费版 实体类SQL生成工具1.0 绿色免费版

实体类SQL生成工具1.0 绿色免费版 XML字符串解析工具2.0.3 免费版

XML字符串解析工具2.0.3 免费版 VC++Spelly(代码拼写检查)3.0.1 官方最新版

VC++Spelly(代码拼写检查)3.0.1 官方最新版 易语言vc6迷你连接器【dos命令形式运行】绿

易语言vc6迷你连接器【dos命令形式运行】绿 Elastix 20163.0 免费版

Elastix 20163.0 免费版 sql语法分析器(sql语法分析工具)3.1.0 绿色

sql语法分析器(sql语法分析工具)3.1.0 绿色 dev c++下载(DEV-C++)5.9.2 多语安装免费版

dev c++下载(DEV-C++)5.9.2 多语安装免费版 vc字体设置工具(vc6字体设置工具)1.0 中文绿

vc字体设置工具(vc6字体设置工具)1.0 中文绿